Qu'est-ce que l'informatique pour l'utilisateur final (EUC) ?

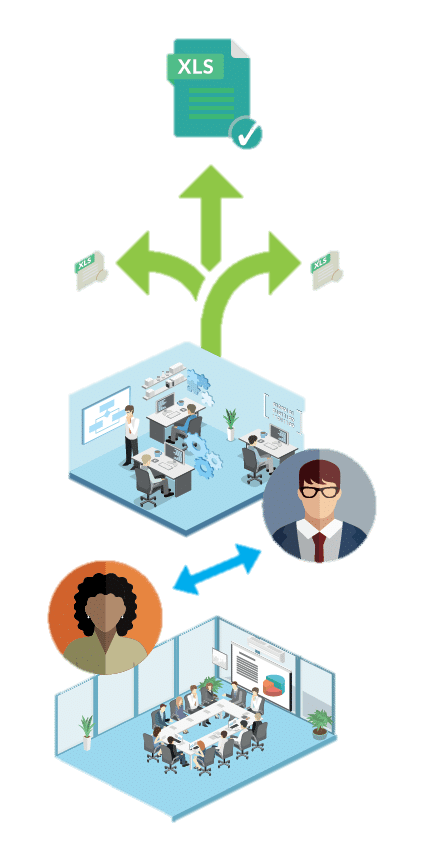

L'informatique pour l'utilisateur final (EUC) est un système dans lequel les individus peuvent créer des applications fonctionnelles au-delà du processus de développement divisé en conception, construction, test et publication qui est généralement suivi par les équipes professionnelles d'ingénierie logicielle.

Cas d'utilisation et avantages de l'EUC

Microsoft Excel® est l'un des exemples les plus courants de plates-formes informatiques destinées aux utilisateurs finaux - facilement accessibles, rapides, flexibles et familières. Au fil du temps, les EUC sont devenus essentiels à de nombreuses opérations financières, permettant aux utilisateurs de gérer et de manipuler des données rapidement et efficacement. En tant que telle, l'informatique pour l'utilisateur final peut être bénéfique lorsque l'on est confronté à des réglementations qui évoluent rapidement.

L'environnement de travail étant en pleine mutation, l'EUC devient également particulièrement répandu dans les organisations ayant des bureaux distants et des utilisateurs BYOD, assurant la continuité de l'activité même lorsque les organisations doivent déplacer leurs opérations en dehors de leurs bureaux.

Ces caractéristiques rendent l'informatique pour l'utilisateur final attrayante et essentielle pour les structures de l'entreprise, mais les rendent également difficiles à gérer et à contrôler. Les applications EUC ne font pas l'objet de la même surveillance que les applications traditionnelles et, souvent, la direction manque de visibilité sur l'intégration des EUC dans l'entreprise. Les avantages des EUC ont donc commencé à présenter des risques pour les entreprises qui s'appuient sur eux.

Risque informatique pour l'utilisateur final

Le risque lié à l'informatique de l'utilisateur final est plus répandu que beaucoup ne l'admettent. Étant donné que les données produites par les EUC sont utilisées par la direction et d'autres utilisateurs finaux pour prendre des décisions et établir des rapports, il est essentiel que ces actifs EUC soient surveillés et gérés de manière efficace.

La complexité croissante des applications informatiques destinées aux utilisateurs finaux s'accompagne d'une augmentation des risques potentiels. Mais si nous nous sommes habitués à utiliser des feuilles de calcul pour héberger des données confidentielles, nous sommes également moins conscients des risques liés à ces outils d'informatique de l'utilisateur final.

Lorsque les EUC sont essentielles aux opérations financières, si une feuille de calcul ou une base de données comporte des milliers de lignes de code, reçoit des données d'autres systèmes, utilise de multiples macros ou n'est pas régulièrement révisée, vous vous exposez à un risque d'EUC. Vous pouvez ne pas savoir si une modification a eu lieu ou si des données ont été altérées, que cette modification soit réelle, involontaire ou malveillante.

Défis et coûts de l'informatique pour l'utilisateur final

Bien que les EUC soient des applications bien structurées, la connaissance de leur existence ou de leur emplacement au sein d'une entreprise est souvent très limitée. Cela signifie que leur valeur pour le reste de l'entreprise n'est pas facilement accessible, ce qui entraîne un certain nombre de coûts potentiels de trois types principaux :

- Les coûts directs : Les coûts et risques directs ont un impact clair et mesurable sur les finances d'une entreprise. Il peut s'agir d'une erreur de feuille de calcul entraînant une perte de revenus, ou d'une contribution systémique aux coûts opérationnels courants.

- Exigences réglementaires : Ces coûts résultent de deux facteurs potentiels : l'ajout de processus opérationnels pour satisfaire aux réglementations ou le non-respect des réglementations, entraînant des amendes et des audits prolongés ou un contrôle externe.

- Les coûts indirects : Les coûts indirects comprennent des éléments tels que la perte de réputation et sont souvent le résultat d'incidents opérationnels ou financiers causés par une mauvaise gestion de l'EUC. La perte de réputation affecte fréquemment toutes les parties prenantes d'une entreprise, y compris les actionnaires, les clients et les auditeurs.

Découvrez comment nos clients utilisent ClusterSeven pour la gestion de l'EUC

Cliquez sur les logos des clients ci-dessous pour voir chaque étude de cas.

Gestion de l'UE : Évaluer et contrôler les risques potentiels

Le risque lié à l'informatique de l'utilisateur final est un problème depuis que les feuilles de calcul Excel® et les bases de données Access® existent. Toute application qui laisse des processus basés sur le système entre les mains d'un utilisateur moyen présente un risque pour l'informatique de l'utilisateur final.

Les risques liés à l'informatique de l'utilisateur final et les pertes potentielles qu'ils entraînent rendent nécessaire la gestion de l'informatique de l'utilisateur final. Une gestion efficace des risques opérationnels implique d'être conscient du potentiel de risque avant même qu' il ne se produise. Pour ce faire, il est essentiel que les organisations disposent d'une structure qui leur permette de faire ce qui suit :

- Définir et établir ce qu'est le risque informatique de l'utilisateur final pour l'entreprise

- Définir ce que sont les CUE à haut risque

- Définir les contrôles EUC supplémentaires nécessaires pour gérer les risques élevés

- Mettre en place les procédures de rapport et de suivi nécessaires à la surveillance

- Établir des protocoles d'action en cas d'augmentation des niveaux de risque ou de suivi des exceptions exposantes.

- Mettre en place une réponse appropriée

Il s'agit d'un cadre approximatif pour la gestion du risque de l'UE. Tous ces éléments doivent toutefois s'inscrire dans le cadre plus large de la gestion des risques opérationnels. Quels sont les moyens les plus sûrs de gérer et d'atténuer les risques liés aux applications EUC ? Adopter une approche systémique pour soutenir le cadre de contrôle, étant donné qu'une approche manuelle est inefficace et gênante en termes de coût-bénéfice et de risque-récompense.

L'avenir des CUE

Comme rien ne laisse présager une diminution de notre dépendance à l'égard des systèmes informatiques de l'utilisateur final, il est vital pour les entreprises de comprendre et d'évaluer les risques liés à ces systèmes. Malgré le potentiel de pertes financières et de réputation considérables que représente le risque lié à l'informatique de l'utilisateur final, celui-ci n'est souvent pris en compte que trop tard.

Le cabinet d'études Chartis a estimé que la valeur à risque de l'informatique de l'utilisateur final pour les 50 plus grandes institutions financières s'élevait à plus de 12 milliards de dollars, ce qui montre à quel point les risques liés à l'informatique de l'utilisateur final peuvent avoir un impact sur une entreprise. Au-delà des pertes financières, le risque lié à l'informatique de l'utilisateur final peut entraîner un certain nombre d'autres conséquences. Ainsi, une erreur de feuille de calcul a entraîné la perte d'emploi de jeunes médecins du service national de santé britannique.

Il est clair que les risques liés à l'informatique de l'utilisateur final représentent un enjeu important. Il est essentiel que les entreprises évaluent, examinent et gèrent les risques liés à l'informatique de l'utilisateur final... ou pas.

Gérez vos feuilles de calcul Shadow IT

Avec ClusterSeven, prenez le contrôle des ressources informatiques de l'utilisateur final cachées dans votre entreprise et qui peuvent créer des risques cachés.